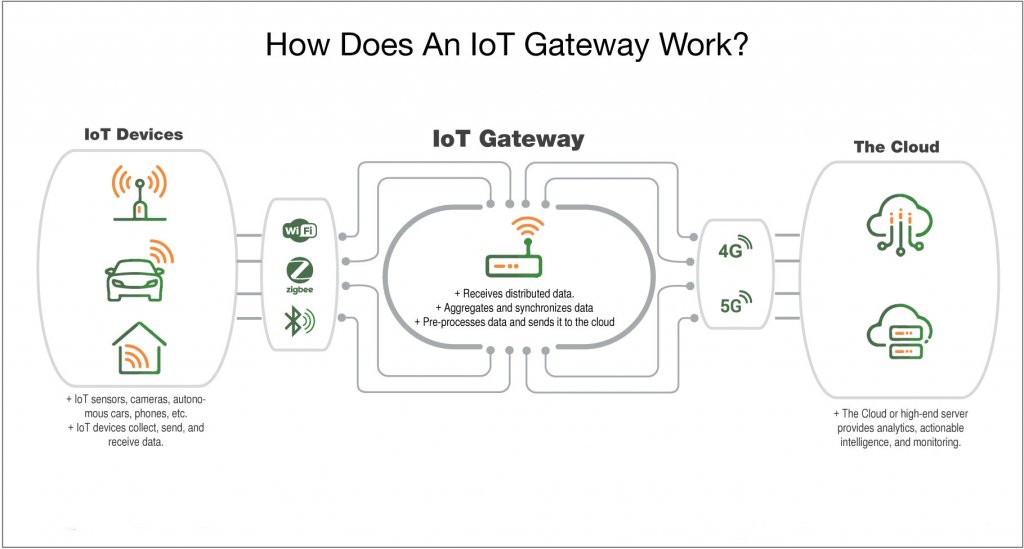

Ekosystem IoT składa się zazwyczaj z urządzeń końcowych, bram IoT i platformy chmurowej. Komunikacja comm między tymi różnymi komponentami jest możliwa za pomocą różnych protokołów komunikacyjnych comm. Głównym przedmiotem zainteresowania tego artykułu jest brama IoT, która jest odpowiedzialna za tłumaczenie tych różnych protokołów communication. Jest to bardzo podobna koncepcja stosowana w telekomunikacji, emulująca tę samą zasadę działania, co router internetowy.

Jednak router internetowy łączyłby urządzenia podłączone do sieci domowej z siecią lokalną (LAN) dostawcy usług internetowych (ISP), ale w przypadku bramy IoT brama łączyłaby wiele czujników różnych typów i konfiguracji z platformą w chmurze.

Spis treści

ToggleWyzwania związane z wdrażaniem IoT

Teraz, zanim przyjrzymy się bardziej szczegółowo zasadzie działania IoT, warto przyjrzeć się niektórym wyzwaniom związanym z wdrażaniem, które są nakładane na systemy IoT, co prowadzi do korzystania z bramy IoT.

1. Problem z łącznością

Łączność między urządzeniami a platformą chmurową jest krytyczną kwestią w domenie IoT. Ponieważ większość urządzeń końcowych jest zoptymalizowana pod kątem efektywności energetycznej, nie są one w stanie bezpośrednio łączyć się z Internetem lub siecią rozległą (WAN). Zamiast tego urządzenia te są zwykle obsługiwane przez heterogeniczne sieci radiowe, takie jak ZigBee, BLE, Z-Wave, LORAWANitp. - do przesyłania danych. Aby rozwiązać ten problem, urządzenia IoT mogą przybierać dwie formy:

- Urządzenia i czujniki brzegowe zapewnią bezpośrednią ścieżkę do chmury.

- Urządzenia i czujniki brzegowe będą tworzyć agregacje i klastry wokół bram i routerów między czujnikami a siecią WAN.

Pierwsza forma jest kosztowna i wymagałaby urządzeń z wbudowanymi modułami łączności sieciowej, takimi jak 2G/3G, Wi-Fi, Ethernet itp. Niektóre z popularnych protokołów używanych do komunikacji między urządzeniami a platformą chmurową to Constrained Application Protocol (CoAP), Message Queuing Telemetry Transport (MQTT), HTTP, Advanced Message Queuing Protocol (AMQP) itp. W tym przypadku urządzenia powinny mieć wystarczającą moc obliczeniową i obsługę we/wy. Co więcej, urządzenia te nie obsługują aktualizacji oprogramowania układowego over-the-air (OTA), więc użytkownik końcowy jest odpowiedzialny za aktualizację oprogramowania układowego urządzenia.

Dlatego bardziej idealnym i opłacalnym rozwiązaniem byłaby druga forma, w której urządzenia z sieciami radiowymi o niskiej mocy są agregowane do centralnej bramy IoT w celu połączenia z platformą w chmurze.

2. Wyzwanie związane z interoperacyjnością

Ze względu na korzystanie z urządzeń od różnych dostawców i różnych konfiguracji, interoperacyjność jest jednym z największych wyzwań w IoT na szeroką skalę. Istnieją dwa rodzaje protokołów używanych w aplikacjach IoT. Protokoły Southbound to protokoły umożliwiające komunikację w kierunku urządzenia, które mają na celu oszczędzanie energii urządzeń końcowych zasilanych bateryjnie. Przykładami są ZigBee, Modbus, LoRaWAN. Protokoły Northbound są odpowiedzialne za umożliwienie komunikacji comm w kierunku platformy chmurowej, które są wysoce bezpieczne i opierają się na mechanizmie publikowania / subskrybowania. CoAP, HTTPS, MQTT i AMQP to niektóre z popularnych protokołów północnych.

Aplikacja IoT wykorzystywałaby oba te typy protokołów. Dlatego też należy zastosować rozwiązanie umożliwiające odpowiednią harmonię między tymi protokołami.

3. Wyzwanie związane z bezpieczeństwem

Bezpieczeństwo jest głównym problemem, jeśli chodzi o dane przesyłane z czujników do chmury. Dane te powinny być zabezpieczone w celu ochrony prywatności użytkowników i ochrony konsumentów przed nieuczciwymi działaniami. Protokoły Southbound zapewniają mechanizmy bezpieczeństwa, takie jak biała lista, aktywacja OTA i szyfrowanie. Podczas gdy urządzenia komunikujące się z platformą chmurową powinny autoryzować się na serwerze i szyfrować dane przed przesłaniem ich do platformy chmurowej. Powinien istnieć harmonijny mechanizm sprawdzania tych wymagań bezpieczeństwa w aplikacji IoT.

4. Wyzwanie związane z filtrowaniem i przetwarzaniem danych

W architekturze bezpośrednio połączonej z chmurą wszystkie dane są wysyłane do chmury, co nie jest idealne, ponieważ mogą istnieć pewne niepotrzebne dane, które z drugiej strony marnują przepustowość. Ponadto dane mogą zostać utracone w przypadku przerwy w łączności. Dlatego niezbędne jest rozwiązanie, które złagodzi to wyzwanie.

Co Tesswave może zrobić dla Ciebie?

Tesswave dostarcza ponad 100 produktów antenowych i możesz skontaktować się z nami w celu uzyskania niestandardowych rozwiązań antenowych, skontaktuj się z nami już dziś, aby uzyskać bezpłatną wycenę.

Uzyskaj natychmiastową wycenę

Uzyskaj BEZPŁATNĄ wycenę, a my skontaktujemy się z Tobą w ciągu godziny

Jak działa brama IoT?

Po zidentyfikowaniu niektórych wyzwań występujących w aplikacjach IoT, nadszedł czas, aby ocenić, w jaki sposób brama IoT może sprostać tym wyzwaniom.

Jak widzieliśmy w przypadku problemu z łącznością, podłączenie dużej liczby urządzeń do bramy IoT idealnie zmniejszyłoby koszty i złożoność aplikacji IoT. Można to osiągnąć poprzez włączenie funkcji routingu w bramkach IoT. Brama IoT obsługiwałaby protokoły routingu, takie jak Border Gateway Protocol (BGP), Open Shortest Path First (OSPF), Routing Information Protocol (RIP) i RIPng. Miejsce docelowe odpowiadające danemu pakietowi danych jest realizowane przy użyciu tabeli routingu.

Aby sprostać wyzwaniu interoperacyjności, bramy IoT działają jako pomost między urządzeniami IoT a platformą chmurową. Brama IoT łączy się z urządzeniami końcowymi za pośrednictwem określonych protokołów południowych, a następnie przechowuje i analizuje wszystkie niezbędne dane z urządzeń i wysyła dane do serwerów w chmurze za pośrednictwem protokołów północnych w celu przetwarzania i analizy. Proces ten nazywany jest translacją protokołów. Ponadto proces ten jest dwukierunkowy, umożliwiając komunikację co1TP14 po obu stronach.

W przypadku realizacji bezpiecznego połączenia główną rolę odgrywa brama IoT. Podstawową formą bezpieczeństwa w komunikacji co1TP14 jest wykorzystanie zapory sieciowej. W przypadku bramek IoT używają one zapory sieciowej, która filtruje i kontroluje przepływ informacji z jednej sieci do drugiej. Zapewnia to odpowiednią autoryzację ruchu sieciowego wchodzącego do sieci i zapewnia, że tylko wymagane porty są otwierane za pomocą mechanizmów takich jak przekierowanie portów. Bezpieczne wdrażanie urządzeń to kolejna funkcja bezpieczeństwa włączana przez bramy IoT podczas konfigurowania urządzenia po raz pierwszy. Umożliwia to odpowiednie szyfrowanie.

Filtrowanie i przetwarzanie danych jest realizowane przez przetwarzanie brzegowe, w którym surowe dane są agregowane, korelowane i synchronizowane w celu zmniejszenia ilości danych i opóźnień sieciowych. Po wykonaniu tych funkcji przetwarzania brzegowego, wstępnie przetworzone dane są przesyłane do platformy w chmurze. Pozwoli to w znacznym stopniu obniżyć koszty korzystania z wysoce wydajnych urządzeń końcowych i czujników. Oprócz wyżej wymienionych funkcji, przetwarzanie brzegowe może wykorzystywać następujące techniki w celu złagodzenia problemu filtrowania i przetwarzania danych:

- Dane denaturacji

- Analiza bezpieczeństwa i wykrywania włamań

- Zarządzanie kluczami

- Silniki reguł/procesory zdarzeń

- Buforowanie i przechowywanie

Cechy bramek IoT

Funkcje bramek IoT w dużym stopniu zależą od ich konkretnego zastosowania i wymagań dotyczących wydajności. Możemy jednak zidentyfikować niektóre z podstawowych funkcji wykorzystywanych tylko przez podstawowe aplikacje IoT i zaawansowane funkcje, które są wymagane przez bardziej złożone bramy IoT, takie jak przemysłowe bramy IoT. Najważniejsze funkcje to:

- Łączność urządzenia pomimo jego funkcji, rozmiaru i konfiguracji oraz protokołu komunikacyjnego co1TP14.

- Bramy IoT zapewniają ulepszenia zabezpieczeń aplikacji IoT i wzmacniają bezpieczeństwo.

- Są one w stanie zapewnić metryki i analizy dotyczące aplikacji IoT, w tym: wykorzystanie danych, integralność sygnału, liczbę zdarzeń awarii, wykorzystanie przepustowości, stan sieci oraz szczegóły dotyczące podłączonych urządzeń i klientów.

- Możliwość kształtowania ruchu i Quality of Service (QoS), które są przydatne we wdrożeniach wymagających gwarantowanego poziomu usług w przypadku przeciążenia lub zmiennego obciążenia sieci.

- Niektóre bramy IoT są zdolne do obsługi funkcji VLAN, w których segmentacja sieci urządzeń lub użytkowników jest przeprowadzana w zależności od wymagań aplikacji.

- Przełączanie awaryjne i zarządzanie poza pasmem to niektóre z zaawansowanych funkcji w aplikacjach obejmujących wysoce mobilne urządzenia końcowe.

- Niektóre bramy IoT zapewniają konfigurowalne oprogramowanie układowe umożliwiające aktualizacje OTA, co jest bardzo przydatne w przypadku masowych węzłów IoT.

- Bramy IoT są zdolne do wykonywania obliczeń brzegowych w zależności od ich specyfikacji i wymagań aplikacji.

- Zapewniają one rozszerzalność w zakresie integracji urządzeń o różnych protokołach i konfiguracjach, a także różnych platform chmurowych.

Jakie są zalety korzystania z bramy IoT?

- Korzystanie z bramy IoT skraca czas wprowadzania produktów na rynek dzięki wstępnej integracji wielu interfejsów protokołów i scenariuszy użytkowania.

- Architektura plug-and-play umożliwiłaby łatwą integrację urządzeń końcowych i znacznie skróciłaby czas potrzebny na dodanie nowych interfejsów protokołów południowych i północnych.

- Możliwości przetwarzania brzegowego poprawią czas reakcji i zmniejszą opóźnienia w sieci. Z drugiej strony zmniejszy to koszty transmisji i usprawni analizę danych na platformie chmurowej.

- Bramy IoT wzmocnią bezpieczeństwo sieci i będą płynnie zarządzać ruchem sieciowym, zapewniając w ten sposób ochronę danych i prywatność.

- Mogą obsługiwać zarówno przewodowe, jak i bezprzewodowe protokoły komunikacyjne co1TP14, umożliwiając szeroki zakres zastosowań.

Jak wybrać odpowiednią bramkę IoT?

Weź pod uwagę te czynniki, wybierając odpowiedniego kandydata do swojej aplikacji IoT lub Industrial IoT.

- Prawidłowo zdefiniuj cel korzystania z bramy IoT. Czy brama powinna zapewniać analizę danych lub wskaźniki wydajności?

- Oceń ilość danych i szybkość ich przesyłania wymaganą do obsługi przez bramę. Czy masz tysiące czy setki czujników? Jak szybko czujniki będą rejestrować i przesyłać dane?

- Określ, czy potrzebujesz filtrowania, agregacji, buforowania lub przechowywania danych. Wybierz bramy z wymaganą funkcjonalnością przetwarzania brzegowego.

- Gdzie będzie zainstalowana bramka? Zidentyfikuj różne standardy, które mają być spełnione przez bramkę.

- Sprawdź poprawność certyfikatów. Modele bramek powinny posiadać certyfikaty produktów elektronicznych FCC/CE/IC.

- Jakie zabezpieczenia są wymagane?

- Jakie są wymagane protokoły komunikacyjne co1TP14 używane przez urządzenia końcowe i platformę chmurową? Czy są one obsługiwane przez bramę?

- Na koniec sprawdź, czy Twoja aplikacja będzie wymagać niestandardowych funkcji w przyszłości i sprawdź opcje dostosowywania bramki.